3rd-Party-Tools in Amazon AWS

Mit der wachsenden Notwendigkeit digitaler Ressourcen setzten in den letzten Jahren immer mehr Unternehmen auf das Outsourcing ihre IT in die Public-Cloud. Dementsprechend sind auch die Sicherheitsanforderungen zum Schutz vor Angriffen von außen gestiegen. Public-Cloud-Anbieter wie Amazon AWS bieten verschiedene Möglichkeiten zur Implementierung von bedarfsgerechtem Schutz innerhalb ihrer Cloud-Umgebungen und ermöglichen neben der Nutzung eigener Firewall-Angebote auch die von 3rd-Party-Herstellern, die ihre Next-Generation-Firewalls (NG-FW) über die jeweiligen Marketplaces der Cloud-Plattformen zur Auswahl stellen.

In diesem Tech-Blog geben wir einen allgemeinen Überblick rund um die Unternehmens-IT in Public-Cloud-Umgebungen wie AWS. Dazu beschrieben wir am Beispiel Next-Generation Firewall die Notwendigkeiten und Herausforderungen beim Deployment von 3rd-Party-Tools.

Eine 3rd-Party Next-Generation Firewall in der Public-Cloud

Für den Einsatz von 3rd-Party-Tools in der Public-Cloud-Umgebung gibt es grundsätzlich zwei Nutzungsmodelle: Pay-As-You-Go (PAYG) und Bring-Your-Own-License (BYOL). Die Unterschiede liegen vorwiegend in den Merkmalen Abrechnungsmodell, Rechnungsstellung, Lizenzierung und Anwendungszweck.

- PAYG empfiehlt gerade bei einem kurzzeitigen und/oder temporären Einsatz. Beispiele hierfür sind PoCs oder auch die Abdeckung zeitweise hoher Lastspitzen wie z.B. zur Weihnachtszeit. Denn die Abrechnung erfolgt hier in der Regel stündlich oder teilweise auch jährlich direkt durch den Cloud-Anbieter.

- Die Beschaffung und Abrechnung der Lizenzen für BYOL hingegen erfolgt einmalig im Voraus („perpetual“) für einen definierten Nutzungszeitraum von ein, drei oder fünf Jahren. Entsprechend empfiehlt sich diese Option für im Fall eines längeren und konstanten Bedarfs.

Grundsätzlich nachvollziehbar. Dennoch geben die Befragten im Rahmen vieler Studien die Kosten als eine der größten Herausforderungen bei der Adaption von Public-Cloud-Diensten an. Und tatsächlich ist es in der kommerziellen Betrachtung nicht allein mit den Kosten für die 3rd-Party Next-Generation Firewall an sich getan. Denn auch das individuelle Deployment-Modell kann weitere zeit- und volumenabhängige Kosten pro Stunde bzw. pro GB für die Nutzung der Public-Cloud-Infrastruktur mit sich bringen, die sich teilweise erheblich auf die Gesamtkosten auswirken können.

Security in der Public-Cloud: “Shared-Responsibility”

Warum aber ist die eigene Next-Generation Firewall überhaupt notwendig, wenn Provider doch im Allgemeinen mit der Sicherheit ihrer Cloud werben? Die Antwort soll der Aussage der Anbieter nicht widersprechen. Zu berücksichtigen ist hier jedoch das „Shared-Responsibility-Modell“. Denn je nach Angebot umfasst die Leistung des Public-Cloud-Providers nur die Infrastruktur (IaaS), eine virtuelle Plattform (PaaS) oder alles bis hin zur Software (SaaS). Die Risikoverantwortung für die jeweils darüber liegenden Bereiche, auf denen auch Angriffe stattfinden können, liegt beim Kunden selbst.

Das Outsourcing der Unternehmens-IT in die Public-Cloud ist also kein Selbstläufer. In Bezug auf die Security muss der Nutzer „das Gap“ selbst füllen, das je nach Leistungsmodell vom Schutz seiner Daten bis hin zur Absicherung seines Netzwerks, von Containern, Applikationen und der Konfiguration der Plattform selbst reicht.

Public-, Private- oder Multi-Cloud – die Deployment-Modelle sind vielfältig

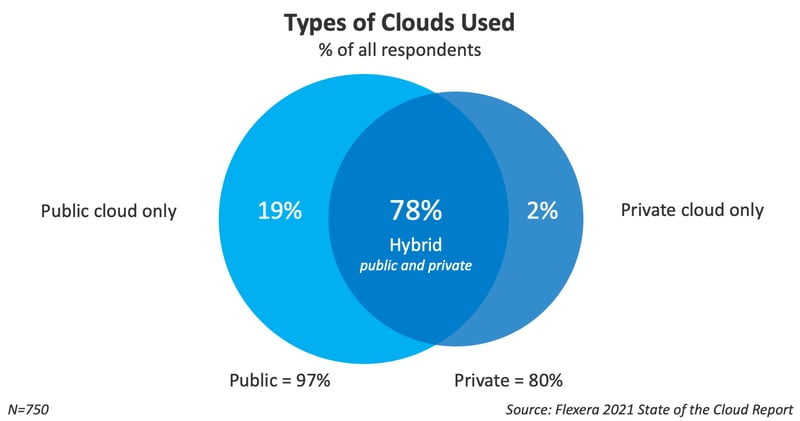

Wohl nicht zuletzt aufgrund bereits gemachter Erfahrungen ist heute ein Trend hin zu Hybrid-Cloud-Architekturen zu erkennen. Das große Interesse wird im aktuellen Report „Flexera 2021 State of the Cloud Report“ (https://info.flexera.com/CM-REPORT-State-of-the-Cloud) deutlich. Die Befragung von Oktober und November 2020 zeigt die bestehenden und zukünftigen Strategien von 750 globalen Entscheidern und Nutzern im Hinblick auf die Private-, Public- und Multi-Cloud-Nutzung – auch unter Berücksichtigung der Auswirkungen der COVID-19-Pandemie auf die Unternehmens-IT.

Die Ergebnisse zeigen, dass ein Großteil der Befragten bereits heute auf Hybrid-Cloud-Modelle setzt. Zudem ist zu sehen, dass einige bestimmte Applikationen wieder zurück in eine Private-Cloud migriert, andere Applikationen aber in der Public-Cloud belassen werden, was wohl auf applikationsabhängige Vor- und Nachteile zurückzuführen ist.

So kann insgesamt davon ausgegangen werden, dass Anwendungen zukünftig stets genau auf ihre Anforderung überprüft werden, um festzustellen, ob die Public- oder Private-Cloud besser zur Abbildung geeignet ist. Zudem wird der Trend zur hybriden Netzwerkstruktur vom Treiber Edge-Computing unterstützt – einem explizit hybriden Computing-Ansatz, bei dem die Datenverarbeitung dezentral dort stattfindet, wo sie entstehen bzw. erhoben werden.

Die bedarfsgerechte Security-Strategie

Mit zunehmender Adaption von Hybrid-Cloud-Architekturen steigt für Unternehmen auch die Notwendigkeit, Sicherheitskontrollpunkte zwischen den Netzübergängen, Anwendungszonen und Verantwortlichkeiten zu implementieren und die Visibilität zu erhöhen.

Zudem spielt heute Agilität eine wichtige Rolle, was eine Segmentierung des Netzwerks mit sich bringt. Ein häufiges Beispiel ist hier die Trennung von Entwicklungs- und Produktionsumgebungen. Oder verschiedene Organisationseinheiten, die Applikationen in verschiedenen virtuellen Netzwerken oder sogar in verschiedenen Clouds und Rechenzentren erstellen und betreiben. In solchen Szenarien muss sowohl die East-West- als auch die North-South-Kommunikation überprüft und abgesichert werden. Der Security-Services-Hub ist hier eine Methode. Dabei werden die Daten der virtuellen Netzsegmente und die Verbindungen außerhalb der Public-Cloud über ein „spezielles“ virtuelles Netzsegment – dem Security-Services-Hub – geroutet, so dass bestimmte Next-Generation-Firewall-Funktionen zur Filterung der Kommunikation angewendet werden können.

Die Firewall in der Public-Cloud sollte von Beginn an geplant werden

Die Transformation der IT-Architektur stellt Unternehmen vor verschiedene Herausforderungen, da die (Netzwerk)-Prinzipien der eigenen „On-Premise“-Architektur nicht 1:1 auf die Public-Cloud-Plattformen übertragen werden können. Aus der Security-Perspektive ergeben sich aus der Hybrid-Cloud-Transformation zusätzliche Aspekte.

Entsprechend sollte konzeptionell von Anfang an eine einheitliche und integrierte Sicherheitsarchitektur geplant werden. Das bedeutet, dass die bestehende Architektur um Firewalls in der Cloud erweitert oder so angepasst wird, dass eine zentrale Sicht auf Sicherheits-Events und eine konsistente Implementierung von Vorgaben und Regelwerk ermöglicht wird.

Eine tiefe Integration ist zudem Grundvoraussetzung für z.B. das automatisierte Deployment einer NG-Firewall – ein Thema, dass wir in unserem Tech-Blog „Automation in der Cloud mit Terraform“ konkretisieren!

Teilen Sie Ihre Meinung mit uns!

Ihre Perspektive zählt! Hinterlassen Sie einen Kommentar zu unserem Blogartikel und lassen Sie uns wissen, was Sie denken.

.png?width=300&height=300&name=Design%20ohne%20Titel%20(7).png)