Wie im ersten Teil unserer Tech-Blog-Reihe „KI in der Cybersecurity“ bereits herausgestellt, ist künstliche Intelligenz (KI) – oder Artificial Intelligence (AI) – derzeit allgegenwärtig. Aber viele kennen den Unterschied oder die Abgrenzungen zwischen KI, Machine Learning (ML) und Deep Learning (DL) nicht. Daher wollen wir die Begriffe und Konzepte in diesem Blog genauer definieren, die streng genommen oft als dieselben verwendet werden, obwohl ihre Bedeutung unterschiedlich ist.

Künstliche Intelligenz (KI)

KI ist ein Teil der Informatik, der sich mit dem Erwerb kognitiver Eigenschaften beschäftigt. Dabei zeigen ein Computer oder eine Software die menschenähnliche Fähigkeit, sich an verschiedene Umgebungen und Aufgaben anzupassen sowie Wissen untereinander zu übertragen. Nach dieser Definition sind wir der Ansicht, dass KI derzeit (noch) nicht wirklich existiert – auch wenn der Begriff aktuell allgegenwärtig ist. Allerdings verfügt KI über Teilbereiche, die bereits heute für Anwendungsfälle verfügbar sind.

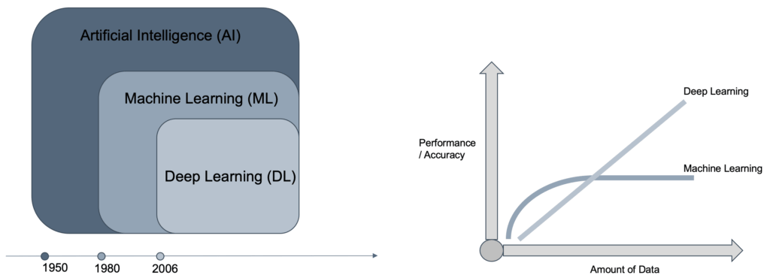

Machine Learning (ML) befähigt Computer anhand von Datensätzen zu lernen, ohne explizit programmiert zu werden, und bietet verschiedene Techniken, um darauf aufbauend Vorhersagen zu treffen. Deep Learning (DL) wurde erst in den letzten Jahren durch neu entwickelte Technologien zur Speicherung von und Zugriff auf enorme Datenmengen, sowie der verbesserten Rechenleistung, welche die Verarbeitung dieser großen Menge an Informationen erlaubt, ermöglicht. KI-Frameworks, die beispielsweise über die Amazon-Web-Services oder die Google-Cloud-Plattform bereitgestellt werden, ermöglichen es auch Nicht-Datenwissenschaftlern, KI-basierte Lösungen – auch im Cybersecurity-Bereich – zu entwickeln.

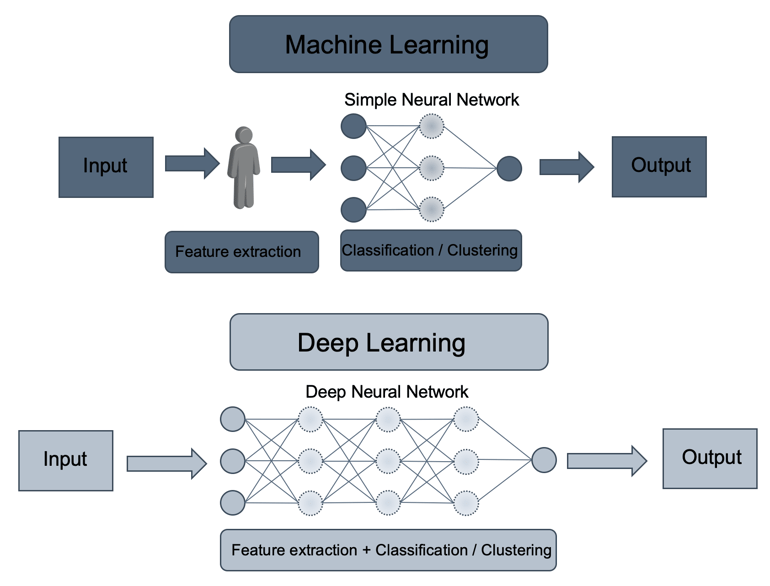

Im direkten Vergleich wird jedoch deutlich, dass DL gegenüber ML einen wesentlichen Vorteil in Bezug auf Leistung und Genauigkeit bietet und zudem eine viel größere Menge an Daten verarbeiten kann. Aber was ist der Grund dafür? DL bietet zwei wesentliche Vorteile, da es zum einen kein manuelles Merkmal-Engineering erfordert und zum anderen mehrere Schichten verwendet. Eine manuelle Extraktion von Merkmalen ist angesichts der riesigen Menge unstrukturierter Daten nahezu unmöglich. So können im Bereich Cybersecurity Sicherheitsanalysten und -experten aufgrund der hohen Vielfalt potenzieller Angriffsverhalten kaum wissen, welche Merkmale für die Erkennung von Bedrohungen relevant sind.

Wie die folgende Abbildung zeigt, besteht der DL-Ansatz aus einem Eingang (Input), einem Ausgang (Output) und mehreren dazwischenliegenden verborgenen Schichten. Jede Schicht repräsentiert eine Reihe von Neuronen und extrahiert übergeordnete Merkmale der Daten bis die letzte Schicht schließlich entscheidet was der Eingang zeigt. Je mehr Schichten im Netzwerk vorhanden sind desto besser werden die übergeordneten Merkmale gelernt.

Die unterschiedlichen Schichten bieten hierbei die Möglichkeit, Datensätze unterschiedlich zu analysieren (zufällige Untermenge, Reduktion usw.). Jede Schicht abstrahiert die Eingabedaten. Mit anderen Worten, es werden dadurch unterschiedliche Ansichten über die Daten und Durchschnittsergebnisse hervorgebracht. Die Ausgabeschicht kombiniert letztendlich die gewonnenen Merkmale, um Vorhersagen zu treffen. Als Analogie kann man sich vorstellen, dass jede Schicht eine Person repräsentiert und mehr Menschen zusammen zu besseren Ergebnissen führen. DL wird angewandt, wenn das gewünschte Ziel die Analyse einer großen Anzahl von Faktoren erfordert, die durch unbekannte und komplexe Zusammenhänge miteinander verbunden sind.

Machine Learning – Trainings- und Vorhersagephase

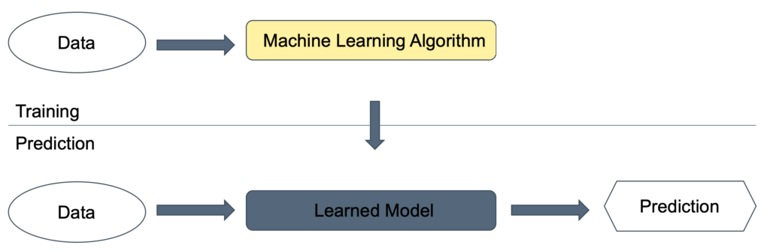

Der ML-Prozess umfasst im Grunde zwei Phasen: Training und Vorhersage. Zuerst wird in der Trainingsphase der ML-Algorithmus mit spezifischen Datensätzen gespeist. Anhand dieser erstellt der Algorithmus ein gelerntes Modell, welches daraufhin Vorhersagen zu Eingangsdaten treffen kann. Hierbei ist es wichtig zu beachten, dass die zum Lernen verwendeten Datensätze nicht genutzt werden können, um das gelernte Modell auf korrekte Funktionsweise zu prüfen. Das gelernte Modell würde ansonsten keine zuverlässigen Ergebnisse liefern. Daher empfiehlt es sich, vorhandene Datensätze für Training und spätere Evaluierung aufzuteilen.

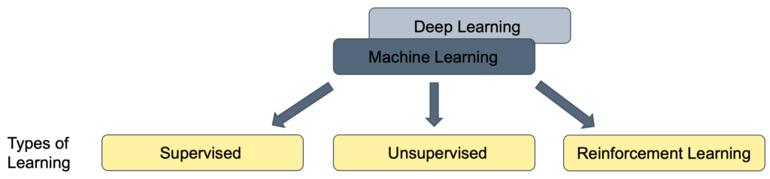

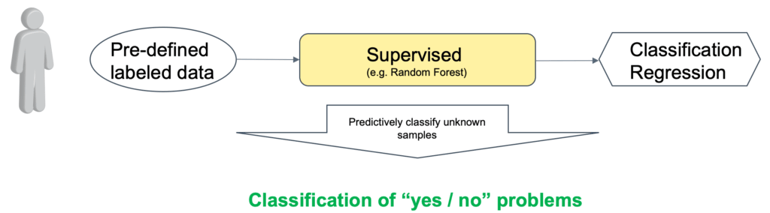

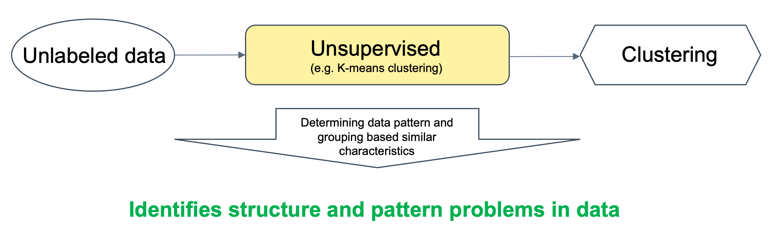

Das nachfolgende Schaubild zeigt die drei verschiedene Trainingsarten mit Supervised, Unsupervised und Reinforcement Learning. Sie unterscheiden sich hauptsächlich in der Art des Problems, das jede Methode im Allgemeinen lösen kann – auch in Bezug auf Cybersecurity.

Supervised Learning

Das Problem, das durch das Supervised Learning gelöst wird, wird Klassifizierung genannt, wobei Daten wie „Ja/Nein“-Probleme klassifiziert werden. Im Zusammenhang der Cybersicherheit bedeutet dies, dass Eingangsdaten als gut- oder bösartig eingestuft werden.

Voraussetzung für die Trainingsphase ist, dass ein Experte Datenbeispiele für bösartige Aktivitäten in den Lernalgorithmus einspeist. Bösartige Daten müssen also bekannt sein, um das Modell trainieren zu können. Da globale Sicherheitsexperten nicht unbedingt über gutartige und bösartige Aktivitäten in lokalen Netzwerken Bescheid wissen, wird Supervised Learning eher in einem globalen Kontext angewendet. Hier werden internetbasierte Aktivitäten und Dateien kontinuierlich analysiert und bösartige Fragmente extrahiert. Mit diesen Informationen wird das Vorhersagemodell regelmäßig aktualisiert. Häufige Cybersecurity-Anwendungsfälle sind Sandboxing-Systeme und die Absicherung der internetbasierten Kommunikation.

Unsupervised Learning

Sind die bösartige Aktivität, der Charakter und die Struktur bösartiger Daten unbekannt, kann Unsupervised Learning verwendet werden, um die Struktur und das Muster problembehafteter Daten über ein Clustering zu identifizieren. In der Cybersecurity wird Unsupervised Learning angewendet, wenn keine Informationen darüber vorliegen, ob Daten gutartig oder bösartig sind. Das Grundkonzept besteht darin, logische Gruppierungen von Daten, also lokale Normen, zu finden und Abweichungen von diesen Normen zu identifizieren. Der Ansatz kann in einem lokalen Kontext angewendet werden und eignet sich auch für lokale Netzwerke.

Reinforcement Learning

Zu guter Letzt bietet Reinforcement Learning die Möglichkeit, das Modell anhand einer Feedback-Schleife über Belohnungen anzupassen. Reinforcement Learning kann als eine Ergänzung zum Supervised und Unsupervised Learning verstanden werden. Dabei kann es jedoch riskant sein, das Modell neu zu trainieren – speziell im Zusammenhang der Cybersicherheit.

Im nächsten Teil unserer Tech-Blog-Reihe „Anwendungsfälle von künstlicher Intelligenz (KI) in der Cybersecurity“ stellen wir einige Use-Cases von KI bzw. der hier vorgestellten Teilbereiche in der Cybersecurity vor und erläutern Voraussetzungen und Auswirkungen auf Sicherheitsarchitekturen.

Teilen Sie Ihre Meinung mit uns!

Ihre Perspektive zählt! Hinterlassen Sie einen Kommentar zu unserem Blogartikel und lassen Sie uns wissen, was Sie denken.

.png?width=300&height=300&name=Design%20ohne%20Titel%20(7).png)