Die Verfügbarkeit geschäftskritischer Dienste ist unentbehrlich – nicht nur, um Umsatzeinbußen zu vermeiden. Zuverlässigkeit und Verfügbarkeit von Dienstleistungen stärken zudem das Ansehen des Unternehmens auf dem Markt und tragen zum nachhaltigen Geschäftserfolg bei. Die steigende Anzahl und Vielfalt sogenannter Distributed Denial of Services (DDoS) Angriffe stellt Service-Provider und Unternehmen vor eine Herausforderung: Neben der Absicherung ihrer Infrastruktur erwarten viele Kunden auch, dass ihre Dienste vor DDoS-Attacken geschützt sind.

DDoS ist kein neues Phänomen und wurde durch die volumetrischen Angriffe der frühen 2000er Jahre allgemein bekannt. Aufgrund der Aufrüstung der Angreifer und der Vielfalt von Bedrohungen müssen in der heutigen Zeit jedoch viel mehr Faktoren berücksichtigt werden, um Unternehmen vor diesen Angriffen zu schützen. Selbst Next-Generation-Firewalls (NGFW) bieten gegenwärtig keinen ausreichenden Schutz und sind sogar oft selbst das Ziel.

Was sind DDoS-Angriffe?

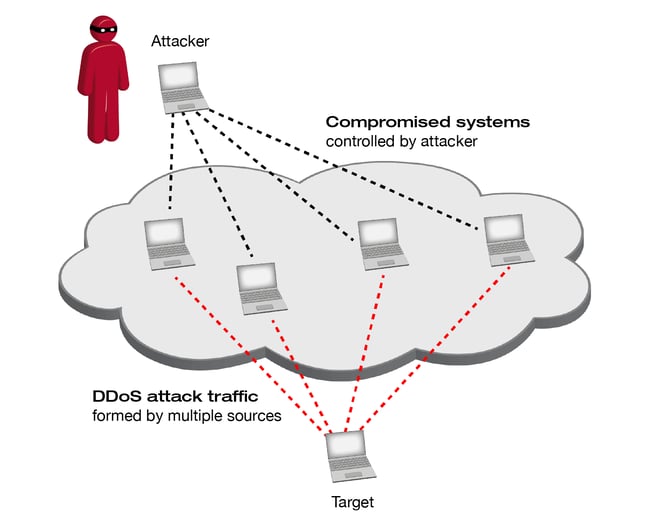

Das Ziel eines DDoS-Angriffs besteht darin, einen oder mehrere Dienste, die mit dem Internet verbunden sind, zu blockieren. Die betroffene Netzanbindung, das Netzwerkgerät oder die Anwendung empfängt so viele Datenpakete, dass es nicht möglich ist, normal weiterzuarbeiten. Kriminelle fassen mehrere kompromittierte Computersysteme (Botnet) als Quelle für das Senden von Datenpaketen zusammen, um einen möglichst hohen und aus verschiedenen DDoS-Angriffsarten bestehenden Datenstrom zu generieren.

Diese kompromittierten Systeme können PCs sein, aber auch Geräte, die Teil des Internet-of-Things (IoT) sind, wie Überwachungskameras, Smart-TVs oder andere mit dem Internet verbundene Geräte, die nicht ausreichend gegen Missbrauch geschützt sind.

Der rasante Anstieg der Anzahl von IoT-Geräten auf dem Endverbrauchermarkt führt zu neuen und effektiven DDoS-Botnets wie dem Mirai IoT-Botnet im August 2016. Der sich selbst verbreitende Mirai-Botnet-Wurm infizierte Hunderttausende von anfälligen IoT-Geräten, was 2016 zum DDoS-Angriff führte, der mehr als 1 Tbit/s betrug.

DDoS – State-Exhaustion, volumetrische und Application-Layer-Angriffe

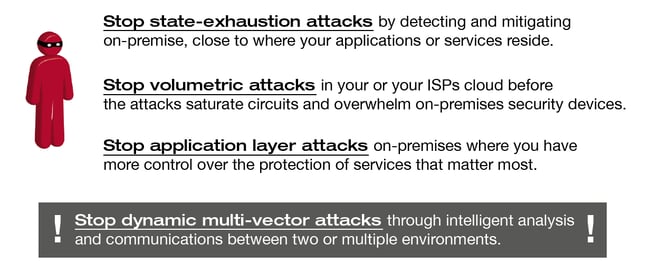

Wenn wir über DDoS-Angriffe sprechen, unterscheiden wir drei Arten von Angriffen: a) State-Exhaustion, b) volumetrische Angriffe und c) Application-Layer-Angriffe:

a) Ein TCP-State-Exhaustion-Angriff zielt darauf ab, zustandsorientierte Geräte wie Firewalls, Intrusion Detection oder Prevention Systems (IDS; IPS) oder auch Load Balancer abstürzen zu lassen. Diese Geräte werden als zustandsorientiert bezeichnet, weil sie Speichertabellen verwenden, um Informationen über z.B. Verbindungsdetails wie IP-Adressen, Ports und Zeitstempel zu sammeln. Der Speicher für diese Tabellen ist begrenzt und selbst Hochleistungsgeräte, die Millionen von Verbindungen verarbeiten, sind anfällig für diese Art von Angriffen.

b) Bei einem volumetrischen Angriff wird eine Überlastung verursacht, indem so viel Bandbreite wie möglich von den Netzwerkkanälen eines Ziels blockiert wird. Das bedeutet, dass ein Angreifer eine große Anzahl von Paketen zu seinem Opfer sendet, so dass die verfügbare Bandbreite mit Angriffsverkehr gefüllt wird und der reguläre Verkehr verzögert oder sogar fallengelassen wird. In den letzten zwei Jahrzehnten stieg die Größe volumetrischer Angriffe von mehreren 100 Mbit/s in den frühen 2000er Jahren auf heute über 1 Tbit/s.

c) Mit einem Application-Layer-Angriff soll ein Dienst auf der Anwendungsebene geschädigt werden. Ein einfaches Beispiel dafür ist ein Angreifer, der kontinuierlich eine Website-Funktionalität ausführt (z.B. ein Suchformular abschickt), von der er weiß, dass dies eine Datenbankverarbeitung verursacht. So ist der zugrundeliegende Webdienst mit der Verarbeitung beschäftigt und steht nicht wie gewohnt auch anderen Kunden bereit. Diese Art von Angriffen ist sehr effektiv, da sie aufgrund der geringen Datenrate schwer zu erkennen und zu verteidigen sind. Angriffe auf Anwendungsebene und auf die Infrastruktur können am besten vor Ort bekämpft werden.

Kennen Sie NTP-Verstärkungsangriffe?

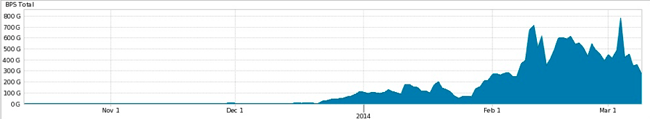

Sogar Network Time Protocol (NTP) Server, die die Uhr Ihres Computers oder eines Netzwerkgeräts in Ihrer Infrastruktur genau synchronisieren, können als Teil eines volumetrischen DDoS-Angriffs genutzt werden. Laut NETSCOUT ARBOR, einem führenden Lösungsanbieter bei der DDoS-Bekämpfung, sind NTP-basierte Angriffe eine der meistverwendeten DDoS-Techniken für volumetrische Angriffe. Wie in der folgenden Abbildung zu sehen, ist der zunehmende NTP-Verkehr seit 2013 beim ARBOR Security Engineering- und Response-Team (ASERT) bekannt.

NTP Traffic aufgezeichnet von ARBORs Security Engineering and Response Team (Quelle)

NTP-Verstärkungsangriffe sind reflektionsbasierte volumetrische DDoS-Angriffe, bei denen ein Angreifer die Funktionalität eines NTP-Servers ausnutzt, indem er einen Befehl mit einer gefälschten Quell-IP-Adresse – dem Ziel des Angreifers – an den Server sendet. Der NTP-Server antwortet mit einer Adressliste von Geräten, mit denen der Server interagiert hat und sendet diese Informationen an die gefälschte Quell-IP-Adresse.

Wir sprechen hier von einem Verstärkungsangriff, da die Antwort des NTP-Servers im Vergleich zum ursprünglich übertragenen Befehl des Angreifers wesentlich größer ist. Darüber hinaus sendet der Angreifer die anfängliche Nachricht an mehrere anfällige NTP-Server, so dass alle Reaktionen zusammen den DDoS-Angriffsverkehr bilden. NTP-Server, die eine bestimmte Funktionalität aktiviert haben oder mit einer alten Version laufen, sind anfällig für diese Art von Angriff. Sie ist schwer zu bekämpfen, da es schwierig ist, zwischen legitimen Datenverkehr von vertrauenswürdigen Servern und DDoS-Angriffen zu unterscheiden.

Komplexität – dynamische Multi-Vektor-Angriffe

Das Problem der heutigen DDoS-Angriffe ist, dass sie meist mit einer dynamischen Mischung aus State-Exhaustion-, volumetrischen und Application-Layer-Angriffen einhergehen, die als Multi-Vektor-Angriff bezeichnet wird. Ein Angreifer verwendet mehrere Angriffstypen gleichzeitig oder abwechselnd, was eine Verteidigung schwierig macht. Der 13. jährliche Worldwide Infrastructure Security Report (WISR) von ARBOR zeigt, dass 59% der Service-Provider und 48% der Unternehmen bereits Multi-Vektor-Angriffe auf ihre Netzwerke erfahren haben. Aus diesem Grund bleibt der Schutz vor DDoS-Angriffen für 88% der Service-Provider auch im Jahr 2018 wieder das Hauptanliegen.

Multi-Vektor-Angriffe werden auch oft als „Nebelwand“ genutzt – was bedeutet, dass ein Angriff Teil einer fortgeschrittenen Angriffskampagne ist, um den Diebstahl vertraulicher Daten oder geistigen Eigentums zu verbergen. Zum ausreichenden Schutz gegen DDoS bedarf es daher einer Lösung, die gegen alle Arten von Angriffen schützt; es reicht nicht aus, nur volumetrische Angriffe abwehren zu können. Geräte wie Firewalls oder IPS/IDS sind dazu nicht in der Lage, da sie – wie bereits beschrieben – selbst anfällig für State-Exhaustion-Angriffe sind. Sie benötigen also eine Lösung, die explizit für den DDoS-Schutz entwickelt wurde.

Xantaro unterstützt, die Verfügbarkeit Ihrer Dienste zu verteidigen

Xantaro bietet ein umfassendes Leistungsspektrum rund um DDoS-Technologien mit Planung, Entwicklung und Design einer kundenspezifischen Lösung, Installation und Implementierung in die Infrastruktur des Kunden sowie Support- und Wartungsservices.

Als Service-Integrator basieren unsere Lösungen auf einem „Baukasten“-Ansatz, der es ermöglicht, die heute relevanten Anforderungen abzudecken und individuelle Kundeninfrastrukturen und Geschäftsmodelle zu berücksichtigen. Dazu arbeiten wir mit den besten Technologieherstellern zusammen und suchen kontinuierlich nach innovativen Komponenten und Produkten – die wir vor der Implementierung innerhalb unserer XT³Lab-Infrastruktur durch Proof-of-Concept-Tests qualifizieren.

Unsere Stärke besteht zudem darin, mehrere Technologien zu kombinieren, um die Anforderungen unserer Kunden zu erfüllen.

All diese Maßnahmen müssen durch eine fortlaufende Bedrohungsanalyse unterstützt werden, um stets über die neuesten Bedrohungen informiert zu sein – denn nur wenn sie auf dem neuesten Stand sind, gelingt es auch, die aktuellsten Bedrohungen zu bekämpfen.

Teilen Sie Ihre Meinung mit uns!

Ihre Perspektive zählt! Hinterlassen Sie einen Kommentar zu unserem Blogartikel und lassen Sie uns wissen, was Sie denken.

.png?width=300&height=300&name=Design%20ohne%20Titel%20(7).png)